Cycle de vie des identités

Comme votre identité dans la vie réelle, vos identités numériques et comptes suivent également un cycle de vie. Votre identité numérique peut varier selon le processus ou le système. Et à mesure que votre rôle, fonction ou statut au sein d'une organisation change, vos identités numériques et comptes évoluent également. C'est ainsi que se forme le cycle de vie des identités. Mais que signifie exactement ce terme ? Et comment gère-t-on le cycle de vie des identités ?

Qu'est-ce que le cycle de vie des identités ?

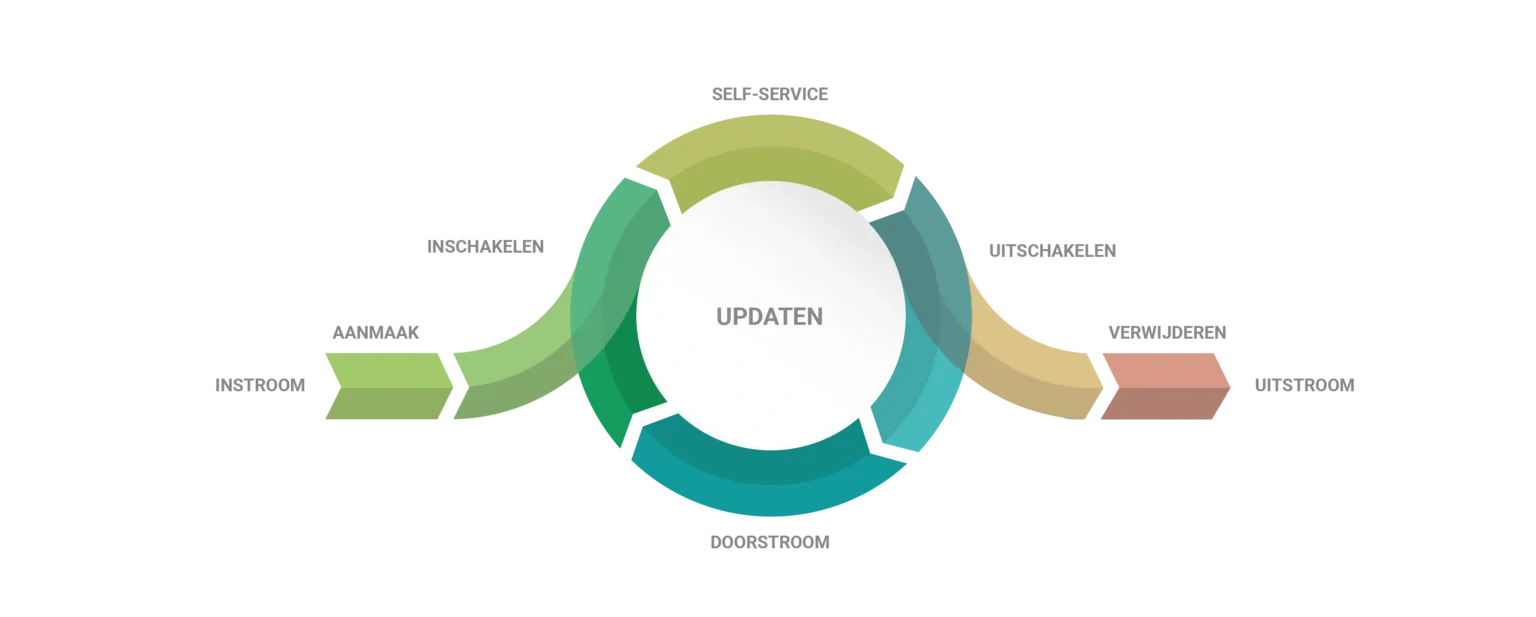

Le cycle de vie des identités commence par l’identification, une étape cruciale pour reconnaître l’utilisateur et établir son identité numérique. Ce cycle comprend toutes les étapes de la gestion de l'identité d'un utilisateur, incluant les processus de création, d'activation, d'évolution, de désactivation et de suppression.

Qu'est-ce que la gestion du cycle de vie des identités ?

La gestion du cycle de vie des identités est un élément essentiel de la gestion des identités et des accès (GIA) et assure une manière structurée et sécurisée de gérer les comptes utilisateurs. En gérant efficacement le cycle de vie des identités, les organisations peuvent s'assurer que les bonnes personnes ont accès aux bonnes informations au bon moment, tout en minimisant les risques d'accès non autorisé à leurs données. Bien sûr, cela peut aussi être géré manuellement, mais cela nécessite une excellente communication entre les managers et le département IT. La gestion automatisée est beaucoup moins complexe et chronophage, et réduit les risques d'erreurs.

Les phases du cycle de vie des identités

Les phases du cycle de vie des identités suivent généralement les processus IES (Intégration, Évolution et Sortie) au sein d'une organisation. Ces deux termes sont souvent mentionnés ensemble. Ci-dessous, nous présentons les différentes phases du cycle de vie des identités, tant visuellement que textuellement.

Intégration

La phase d'intégration est la première étape du cycle de vie des identités. Elle concerne le processus de création d'une nouvelle identité pour un utilisateur lorsqu'il rejoint une organisation pour la première fois. Cette phase comprend deux tâches de gestion des utilisateurs : la création du compte et son activation.

Lors de la création d’un compte, les informations de base sur le nouvel employé sont collectées, telles que son nom, sa fonction et l’équipe dans laquelle il va travailler. Une étape clé consiste ensuite à passer par un processus d’authentification pour valider son identité avant d’accéder aux ressources. Ces informations sont ensuite saisies dans le système RH par le nouveau manager ou par le département des ressources humaines. Une fois l'employé entièrement intégré dans le système RH, ses données peuvent être lues par la solution de GIA. C'est souvent à ce moment qu'est créé le premier compte utilisateur et une adresse e-mail pour la personne. Il s'agit généralement d'un compte désactivé, bien que nous voyons de plus en plus d'organisations choisir de fournir l'accès à l'intranet ou au système de gestion de l'apprentissage avant la date d'entrée en service.

Le jour où le contrat du nouvel employé commence, les comptes sont réellement activés et les droits et autorisations appropriés sont attribués. Ainsi, l'employé peut être immédiatement productif dès son premier jour.

Évolution

L'évolution est la deuxième phase du cycle de vie des identités et se produit lorsqu'un employé subit des changements dans sa carrière ou ses besoins. Cette phase peut inclure diverses actions de gestion des utilisateurs : création, mise à jour et retrait de comptes utilisateurs, ainsi que l'attribution et la suppression de droits d'utilisateur.

Durant la phase d'évolution, les besoins, droits et rôles d'un employé peuvent changer, par exemple s'il change de fonction, est promu ou commence à utiliser de nouvelles applications IT. Le cycle de vie des identités n'est donc pas statique. La mise à jour et la révision des comptes utilisateurs et des autorisations sont essentielles pour prévenir l'accès non autorisé à des données sensibles ou critiques pour l'entreprise et pour rester en conformité avec les lois et réglementations. Dans la pratique, la mise à jour manuelle des comptes utilisateurs et des autorisations peut être une tâche ardue pour les grandes organisations. Une gestion efficace des accès repose sur le bon paramétrage des habilitations, qui déterminent quels droits sont accordés aux utilisateurs. La mise à jour et la révision automatisées sont alors une meilleure solution et réduisent le risque d'erreurs. Une solution de GIA peut, après chaque modification, comparer les données avec la matrice d'autorisation pour déterminer automatiquement les accès auxquels l'employé a (encore) droit et exécuter les actions appropriées, telles que la création, l'attribution, la révocation ou la désactivation de comptes ou de droits.

Avec des fonctionnalités de Selfservice et workflow, les utilisateurs peuvent obtenir temporairement l'accès à certaines informations ou une application spécifique sans intervention de l'IT. En combinant cela avec la mise à jour et la révision automatisées des comptes utilisateurs et des autorisations, la phase d'évolution du cycle de vie des identités peut être gérée de manière efficace et sécurisée.

Sortie

La dernière phase du cycle de vie des identités est la phase de sortie. Cette phase se produit lorsqu'un employé quitte l'organisation. Elle comporte deux étapes distinctes de gestion des utilisateurs : la désactivation des comptes et le retrait des droits, puis la suppression ou l'archivage des comptes et/ou données.

Il est crucial de s’assurer qu’au moment du départ de l’employé, tous ses comptes utilisateurs et autorisations soient immédiatement désactivés. Cela permet d’éviter la présence de comptes orphelins, qui peuvent poser des risques de sécurité. Cela minimise le risque d'accès non autorisé à des données d'entreprise sensibles. Grâce à la liaison avec le système RH, la solution de GIA sait quand l'employé va quitter l'entreprise. À cette date, cette solution désactive tous les comptes utilisateurs et retire les autorisations. Cela empêche un ancien employé malveillant de potentiellement voler des données sensibles (telles que des informations clients, de la propriété intellectuelle ou des données de compte) ou d'endommager votre environnement. Cela évite également la présence de comptes « orphelins ». Les comptes orphelins sont des comptes qui ne sont plus liés à un utilisateur actif et qui restent dans votre environnement IT. Ce « déchet numérique » trouble votre capacité à évaluer précisément l'ensemble des identités numériques actuelles, des droits d'accès et de modification. Il occupe également inutilement de l'espace de stockage et des licences.

Selon les règles internes, il n'est pas forcément nécessaire de retirer immédiatement tous les accès. Par exemple, il peut y avoir des situations où vous souhaitez donner à l'employé la possibilité de sécuriser ses fiches de paie après la fin de son contrat. Avec le temps, les comptes utilisateurs peuvent également être supprimés ou archivés automatiquement. Avant cela, si l'employé est réembauché, le compte peut éventuellement être réactivé.

Comment optimiser la gestion du cycle de vie des identités ?

Une solution de GIA comme HelloID peut aider à optimiser le cycle de vie des identités. Elle permet de créer automatiquement des comptes, d'attribuer, de mettre à jour et de révoquer des autorisations, ainsi que de désactiver et de supprimer des comptes, en se basant sur un système source tel que le système RH. Cela réduit non seulement le risque d'erreurs, mais augmente également la productivité. Les employés peuvent commencer plus rapidement car le processus de création de comptes et d'attribution d'autorisations est accéléré.

Une solution de Gestion des Identités et des Accès (GIA) offre également une vue claire de tous les comptes utilisateurs, facilitant ainsi la gestion du cycle de vie des identités. À travers des rapports et des tableaux de bord, vous pouvez rapidement voir quels comptes utilisateurs ne sont plus utilisés, quels comptes sont sur le point d'expirer et à quels comptes les utilisateurs ont accès.