Credential

L'identification et l'authentification sont des composants clés pour confirmer une identité numérique et donc essentiels dans tout processus de Gestion des Identités et des Accès (GIA). Aucun processus de GIA ne peut se passer d'un ou de plusieurs éléments d'authentification, devenus une partie familière de notre quotidien. Mais qu'est-ce qu'un élément d'authentification exactement ? Et quels types existent ? Nous vous l'expliquons.

Qu'est-ce qu'un élément d'authentification ?

Un élément d'authentification est une information utilisée pour vérifier l'identité d'un utilisateur, d'un appareil ou d'un système. Dans la vie quotidienne, cela peut être un diplôme ou un certificat prouvant que vous avez terminé une formation spécifique, possédez certaines compétences ou êtes qualifié pour un certain type de travail. Un passeport valide ou un certificat de vaccination sont aussi des exemples d'éléments d'authentification permettant d'entrer dans un pays.

Dans le contexte de la GIA, un élément d'authentification remplit la même fonction. C'est un moyen pour l'utilisateur de prouver son identité et d'accéder à une application, un service ou un environnement en ligne. Cet élément est généralement délivré par un tiers ou le propriétaire d'un service ou d'une plateforme. Grâce à un ou plusieurs éléments d'authentification, l'identité numérique d'un utilisateur peut être validée.

Comment cela fonctionne ?

Les éléments d'authentification sont utilisés pour l'authentification. Ils aident à valider si un utilisateur, une application ou un appareil est réellement celui ou ce qu'il prétend être. Vous vérifiez donc si l'identité numérique fournie correspond aux caractéristiques et aux données d'authenticité que vous connaissez.

Lorsque vous faites appel à des API pour interagir avec des services distants, il est généralement nécessaire de fournir des facteurs d'authentification pour s'authentifier soi-même ou son application. Prenons l'exemple d'une application mobile nécessitant un accès aux fichiers stockés sur Google Drive : dans ce cas, des facteurs d'authentification spécifiques sont requis pour que l'application soit reconnue et autorisée à accéder à ces services.

Quels types d'éléments d'authentification existent-ils ?

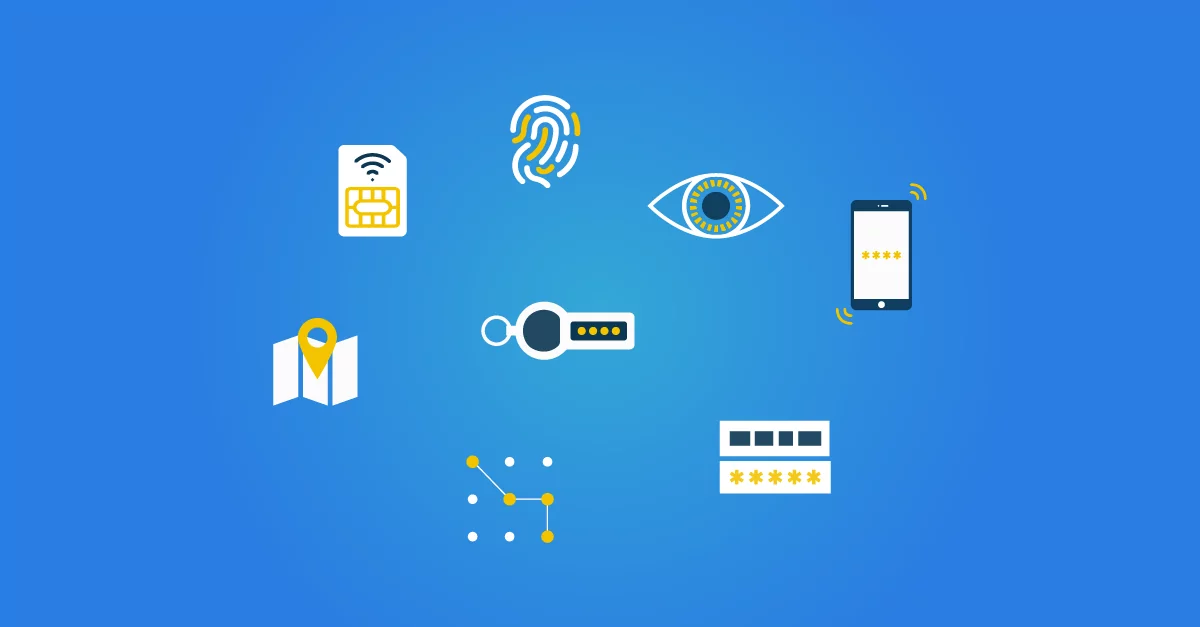

Les éléments d'authentification sont donc un composant essentiel de tout système de Gestion des Identités et des Accès, car ils offrent aux utilisateurs la possibilité de s'authentifier et d'accéder aux ressources pour lesquelles ils ont l'autorisation. Il existe différents éléments d'authentification que vous pouvez utiliser dans un processus de GIA. Voici les plus importants :

Mot de passe : le type le plus courant est un mot de passe, une méthode simple et largement utilisée pour authentifier les utilisateurs. Le mot de passe peut être une valeur secrète de lettres, de chiffres et de caractères associée à votre identité numérique, ou un code à usage unique (OTP). Un code à usage unique est valable pour un usage unique sur une période de temps limitée. Le système compare le mot de passe fourni avec une source d'information de confiance, comme une base de données d'utilisateurs autorisés, pour vérifier l'identité de l'utilisateur.

Jeton d'authentification : ce type d'élément d'authentification peut être un objet physique ou numérique utilisé pour vérifier l'identité d'un utilisateur. Pensez, par exemple, à une carte, un porte-clés, une clé FIDO2 ou un téléphone muni d'une application d'authentification spéciale. Le jeton d'authentification est associé au système ou à l'application. Ensuite, il affiche un code à usage unique qui doit être saisi, ou transmet automatiquement ces informations au système. Cela peut offrir une couche de sécurité supplémentaire, car l'utilisateur doit posséder le jeton pour s'authentifier.

Données biométriques : c'est un autre type d'élément d'authentification de plus en plus courant dans les systèmes de gestion des identités et des accès. Il s'agit des caractéristiques physiques uniques d'une personne, telles qu'une empreinte digitale, un motif d'iris ou des caractéristiques faciales. De nombreux smartphones modernes disposent désormais de technologies pour scanner les données biométriques. Ces données sont ensuite comparées à une source d'information de confiance via un logiciel spécialisé. Cela peut offrir un haut niveau de sécurité, car les données biométriques sont difficiles à falsifier ou à reproduire.