CAS D'USAGE

Mise en conformité avec la directive NIS2

La directive NIS2 (Network and Information Systems Directive) de l'Union Européenne vise à renforcer la cybersécurité des infrastructures critiques et des services essentiels. Les entreprises doivent se conformer à cette directive en mettant en place des mesures robustes pour sécuriser leurs systèmes d'information, protéger les données sensibles et garantir la continuité des services.

DÉFI

Comment se conformer à la directive NIS2 ? Comment gérer et sécuriser les identités et les accès (IAM) afin de prévenir les accès non autorisés

BESOINS

Fonctionnalités

COMMENT ÇA MARCHE

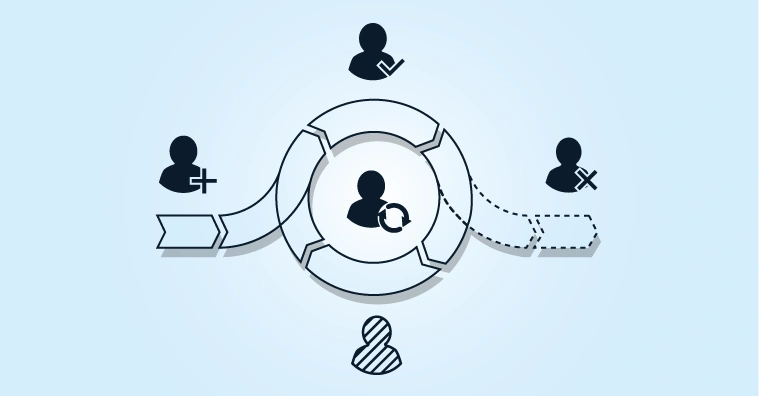

Comment réaliser une gestion efficace des identités et des accès

7 étapes pouvant être configurées avec des solutions low-code ou no-code

Système source: Intégration d'HelloID avec des systèmes sources tels que le système RH, SIS et/ou systèmes de planification. Les modifications dans les données sources sont ainsi automatiquement prises en compte dans HelloID.

Personnes: Conversion des données sur les personnes/rôles des systèmes sources en une représentation commune dans HelloID à l'aide de la fonction « identity vault ».

Règles métier: Définition des règles qui déterminent quels types de comptes et droits d'accès sont attribués à quelles roles, et dans quelles conditions.

Systèmes cibles: Liaison d'HelloID avec des applications on-prem et/ou cloud. Cette étape peut se faire progressivement pour chaque application.

Processus de service: Automatisation des processus, y compris les workflows d'approbation en ligne et l'activation dans les systèmes cibles. Ceci peut être configuré étape par étape pour chaque processus.

Gestion des accès: En coordination avec, par exemple, Active Directory, mise en place de procédures d'accès telles que le Single Sign-On (SSO) et l'Authentification Multi-Facteurs (MFA).

Rapports et audit: Configuration de rapports standards et spécifiques au client, ainsi que des fonctions de monitoring pour les analyses et audits.