Role Based Access Control (RBAC)

Role Based Access Control (RBAC)

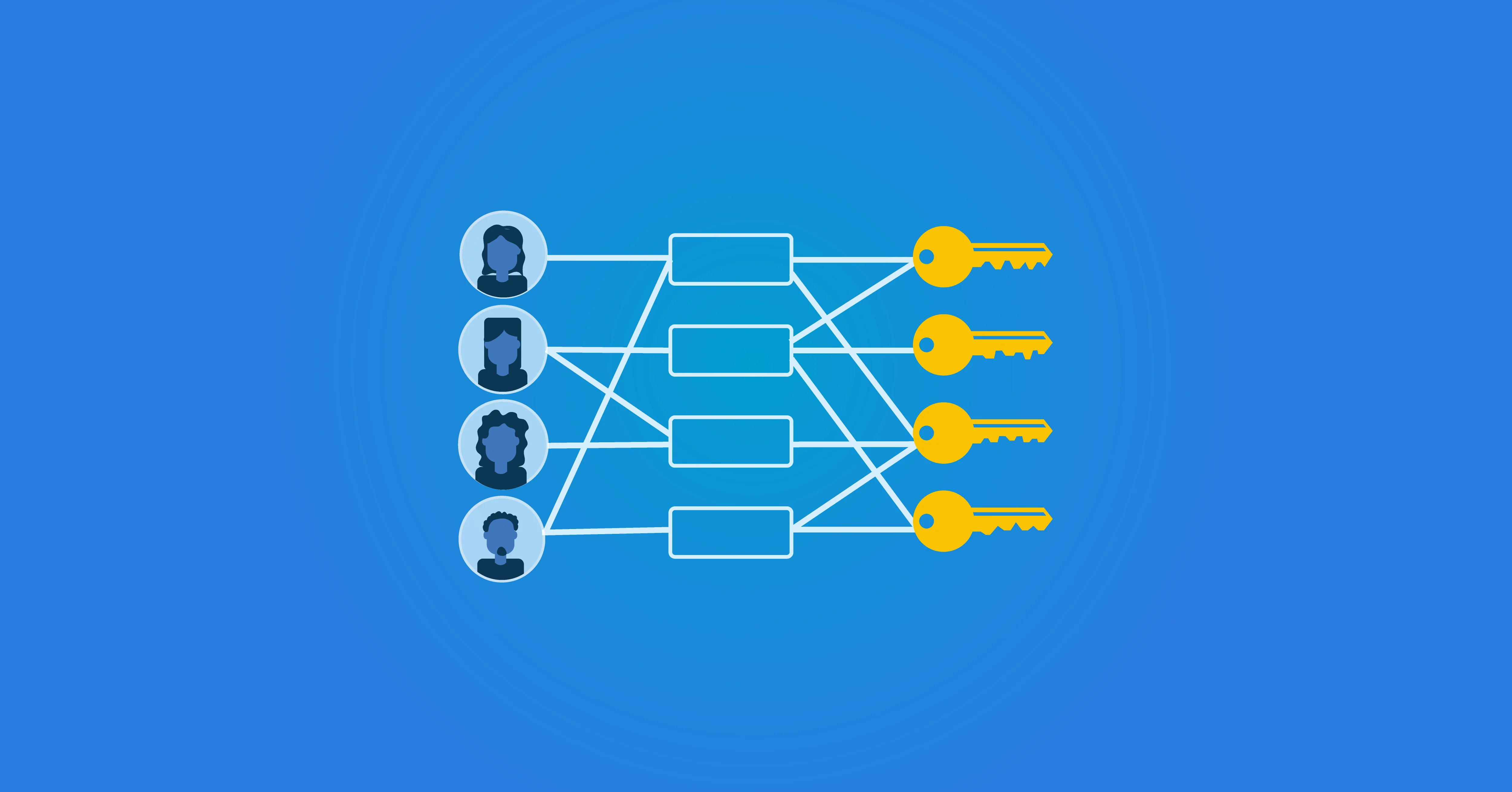

Le contrôle d'accès basé sur les rôles (RBAC) est une méthode permettant de mettre en place une gestion des autorisations au sein de votre organisation. Dans ce cas, les autorisations ne sont pas attribuées sur une base individuelle, mais sur la base des rôles RBAC. Ces rôles sont constitués du département, du service, de la fonction, de la localisation et du centre de coûts d'un employé au sein de votre organisation.

Pourquoi le RBAC est-il indispensable ?

Simplification de la gestion des droits : Attribuez des autorisations basées sur des rôles, et non sur des individus.

Efficacité opérationnelle : Réduisez les erreurs humaines et gagnez du temps grâce à une gestion centralisée des rôles.

Conformité renforcée : Assurez la conformité aux réglementations comme le RGPD tout en protégeant vos données sensibles.

Sur cette page de notre base de connaissances, vous pouvez lire tout ce qui concerne les RBAC, les rôles RBAC et l'attribution de droits sur la base de ces rôles.

Dans le cadre de la gestion des identités et des accès (IAM), le système RBAC peut jouer un rôle important. En attribuant des droits sur la base des rôles RBAC, vous pouvez définir les droits que certains groupes d'utilisateurs reçoivent en une seule fois. Cela permet de gagner du temps, d'éviter de devoir attribuer des autorisations à des utilisateurs individuels et de réduire les erreurs humaines dans ce processus. Les différents rôles RBAC sont généralement enregistrés dans une table RBAC.

Le modèle RBAC

Ce qui est pratique avec RBAC, c'est l'utilisation des rôles RBAC. Ceux-ci vous permettent de définir tous les droits nécessaires pour un certain groupe d'utilisateurs en une seule fois. Prenons l'exemple d'un employé actif au sein de l'équipe financière de votre organisation. Pour effectuer son travail, cet employé a besoin d'accéder aux systèmes CRM et ERP ainsi qu'a un dossier partagé relatif à son service. Avec RBAC, vous veillez à ce que chaque employé actif dans le service financier se voie automatiquement attribuer les droits nécessaires à cet effet.

Cette méthode vous fait gagner beaucoup de temps. Vous n'avez pas besoin d'attribuer de droits à des utilisateurs individuels et vous pouvez être sûr que tous les utilisateurs disposent des droits nécessaire à l'execution de leur travail. Toutefois, l'inverse est également vrai. Si un employé du service financier change de service, le système RBAC adapte automatiquement les autorisations de l'utilisateur à sa nouvelle affectation.

Dans une solution IAM comme HelloID, vous enregistrez ces autorisations dans des règles de gestion (règles métier). Une fois configuré, le processus RBAC est entièrement automatisé. La solution IAM attribue les droits corrects sur la base de vos règles, en fonction du rôle attribué à un utilisateur spécifique.

Avantages et inconvénients du système RBAC

Avantages

Simplifier les droits d'accès : Avec RBAC, vous pouvez simplifier considérablement la gestion des droits d'accès. Vous attribuez les droits en fonction des rôles et non des utilisateurs individuels. Cela permet non seulement de gagner du temps, mais aussi de réduire le risque d'erreurs humaines.

Conformité avec les lois et les réglementations : Avec RBAC, vous organisez vos autorisations de manière structurée, standardisée et transparente. Important, entre autres, en vue de la conformité aux lois et réglementations telles que le Règlement général sur la protection des données (RGPD). Avec RBAC, vous pouvez facilement démontrer que les données sensibles ne sont accessibles qu'aux employés autorisés.

Inconvénients

Complexité : La mise en œuvre d'un système RBAC peut être relativement complexe. Entre autres, parce que vous devez définir tous les rôles présents au sein de votre organisation et les responsabilités associées avant de pouvoir commencer avec RBAC. Ce processus peut être simplifié à l'aide du « role mining », une technique qui analyse les autorisations existantes des employés et propose ainsi des rôles.

Explosion des rôles : Vous pouvez être confronté à une « explosion des rôles ». Le nombre de rôles au sein de votre organisation augmente de manière exponentielle. Cela risque de déplacer la charge de gestion des utilisateurs individuels vers une prolifération de rôles. C'est pourquoi nous conseillons toujours d'utiliser l'automatisation des services pour attribuer, entre autres, des droits temporaires aux utilisateurs.

RBAC vs ABAC

Le contrôle d'accès basé sur les attributs (ABAC) est une méthode qui ressemble beaucoup à la méthode RBAC. La principale différence entre les deux méthodes réside dans la manière dont les autorisations sont accordées. Dans la méthode RBAC, les autorisations sont accordées en fonction des rôles. Ces rôles sont basés sur le département, la localisation, le niveau d'emploi et les tâches liées au travail.

Dans ABAC, en revanche, vous accordez des autorisations basées sur les attributs de l'utilisateur. Par exemple, vous pouvez attribuer des droits en fonction de l'utilisateur, en examinant spécifiquement l'intitulé du poste, sa localité géographique, etc.

RBAC et ABAC en pratique

Un exemple est celui d'un établissement de soins de santé où l'on souhaite donner aux médecins l'accès aux données des patients (DPI). Si vous utilisez la méthode RBAC, vous pouvez alors donner accès à toutes les données des patients en fonction du rôle du médecin. Ou, par exemple, accorder l'accès à toutes les données des patients relatifs à un lieu spécifique. Ici, vous vous basez dans une large mesure sur des données statiques.

En utilisant la méthode ABAC, vous pouvez utiliser des attributs multiples, qui peuvent être dynamiques. Cela signifie, par exemple, que vous pouvez donner aux médecins l'accès aux données des patients avec lesquels ils ont une relation directe selon le système de planification. L'ABAC permet donc d'adapter plus précisément les autorisations aux besoins réels des utilisateurs et offre à cet égard une plus grande flexibilité que le RBAC.

Ingénierie des rôles : Du haut vers le bas ou du bas vers le haut ?

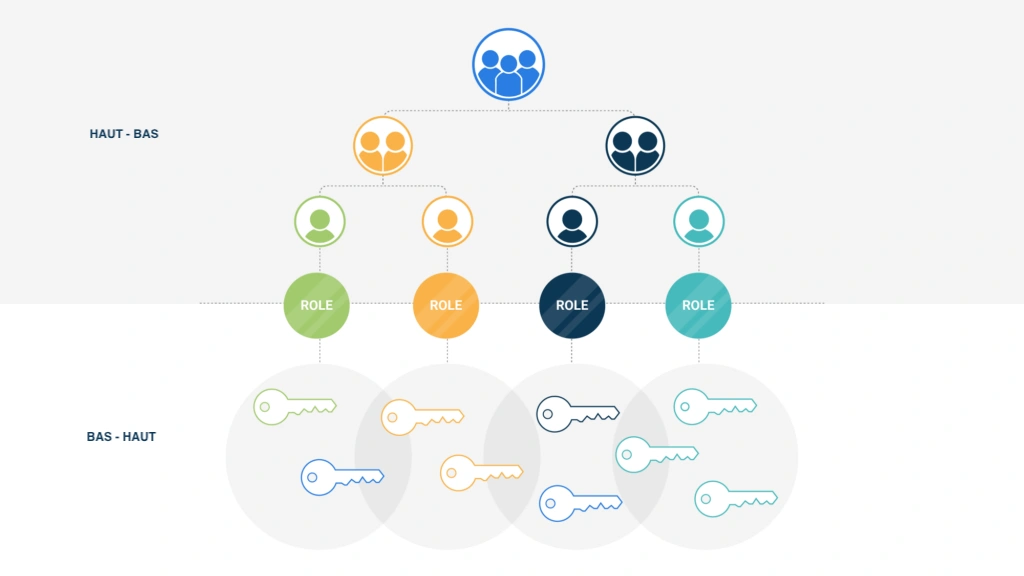

Si vous souhaitez commencer à utiliser le système RBAC, vous devez d'abord définir les rôles présents au sein de votre organisation. Vous avez le choix entre deux approches : Descendante ou ascendante. Avec l'approche descendante, vous commencez ce processus par les fonctions au sein de votre organisation, tandis qu'avec l'approche ascendante, vous commencez par les données de l'utilisateur. Les deux approches ont leurs propres avantages. Nous vous présentons les différences.

Du Haut vers le Bas

Avec l'ingénierie des rôles descendante, vous vous concentrez sur les utilisateurs existants et les fonctions qu'ils remplissent. Vous cartographiez leurs actions avec précision, en identifiant les applications qu'ils utilisent beaucoup et celles qu'ils n'utilisent pas. Il existe plusieurs possibilités pour réaliser cette analyse. Par exemple, vous pouvez suivre un employé pendant une journée et enregistrer les applications qu'il utilise. Mais vous pouvez aussi choisir d'interroger les responsables de certains services et leur demander d'indiquer les applications dont les membres de leur équipe ont besoin. Pensez également à impliquer les propriétaires de systèmes, qui peuvent définir avec précision les fonctions qui ne doivent jamais utiliser une application spécifique.

Regardless of the type of top-down analysis you choose, you thereby identify which applications an employee actually uses or should use. This gives you the opportunity, for example, to revoke authorizations that have been unnecessarily granted. Important if you adhere to a least privilege policy.

Du Bas vers le Haut

Outre l'approche descendante, vous pouvez également opter pour une analyse ascendante. Dans ce cas, vous n'examinez pas tant les fonctions des utilisateurs que les relations entre les droits accordés et les fonctions spécifiques. Par exemple, vous pouvez vous poser la question suivante : Est ce que tous les employés du département financier ont accès au système de gestion de la relation client et de commande ? Ce schéma pourrait indiquer que cette fonction a toujours besoin d'accéder à ces systèmes.

Différents outils sont disponibles pour vous aider à effectuer une analyse ascendante. La qualité de vos données est un élément important à prendre en compte : Plus vos données sont propres, plus l'analyse ascendante est précise. Inversement, la contamination de vos données relatives aux autorisations peut conduire à des conclusions erronées et affecter la qualité de votre analyse ascendante.

Exploration des Rôles

Une autre option intéressante est l'exploration des rôles, une méthode qui combine le meilleur de l'ingénierie des rôles descendante et ascendante. Le processus se compose des étapes suivantes :

Inventaire des rôles existants.

Cartographie des droits existants (groupes).

Conception votre RBAC.

Évaluation du concept avec les parties prenantes telles que les directeurs de département.

Établissement de votre première version de référence du modèle de rôle sur la base des résultats des étapes précédentes.

Contrôle d'accès basé sur les rôles avec HelloID

HelloID est une solution IAM qui apporte une aide significative en matière de RBAC. HelloID agit comme un médiateur entre votre système source tel qu'un système RH et les systèmes cibles tels que Active Directory (AD), Azure AD, ou Google Workspace.

HelloID offre un support complet tant pour RBAC que pour ABAC. Ainsi, la solution IAM vous offre le meilleur des deux mondes. HelloID, vous aide a modéliser les différentes étapes de l'exploration des rôles décrit ci-dessus.

Ces étapes aboutissent à une première version de base du modèle de rôle, que vous pouvez appliquer de manière opérationnelle. Vous pouvez ensuite développer ce modèle, le renouveler régulièrement et le mettre à jour sur la base de nouvelles connaissances.

HelloID vous guide pas à pas dans le processus d'exploration des rôles. Ainsi, vous pouvez facilement et sans soucis commencer avec RBAC et ainsi élever la sécurité numérique de votre organisation à un niveau supérieur. Si vous souhaitez savoir comment HelloID peut vous aider dans ce processus, nous vous invitons à lire notre article de blog sur l'utilisation de l'exploration intelligente des rôles, où nous approfondissons cette méthode. Si vous souhaitez découvrir les possibilités en pratique, Réservez une démonstration dès maintenant !

La solution HelloID Livres blancs HelloID

Articles associés

- Sécuriser vos informations et accès grâce à l’intelligence artificielle

- Smart RBAC : comment éviter l'explosion des rôles

- L'intérêt d'utiliser une Solution Cloud plutôt que on-Premises du point de vue de la Sécurité

- Service Automation - par où commencer ?

- Comment élaborer une stratégie de GIA efficace ?

- Comment un IAM peut aider votre organisation ?

- Comment implémenter une solution de GIA de manière efficace ?

- Mise en place de règles métier

- Comment choisir une solution de GIA?

- Préparation d'un business case pour la GIA