Role mining

Qu'est-ce que le role mining ?

Le role mining vous permet de cartographier de manière itérative tous les rôles utilisateurs pertinents et leurs droits d'accès. Les résultats d'un projet de role mining vous fournissent ainsi les données nécessaires pour la mise en œuvre du Contrôle d'Accès Basé sur les Rôles (RBAC) dans une organisation. Nous expliquons notre approche du role mining dans l'article ci-dessous.

Pourquoi le role mining ?

Avec un tel mécanisme d'autorisation basé sur les rôles, vous attribuez des comptes et des droits d'accès en fonction du département, de la fonction ou du rôle d'une personne dans l'organisation. Si vous travaillez au département finance, vous avez par exemple, en plus d'un compte Outlook et Office standard, accès aux systèmes financiers. Si vous passez à un nouveau rôle au sein de l'équipe commerciale, vos droits d'accès financiers sont automatiquement révoqués et vous obtenez à la place l'accès au système CRM et aux données clients associées.

Accès basé sur les rôles

Ainsi, chacun dispose, en fonction de son rôle, des droits d'accès nécessaires pour ce rôle, appelés droits de naissance. Parce que cela se fait automatiquement, vous évitez que les gens accumulent inutilement trop de droits. Cela rend votre gestion des accès non seulement plus efficace, mais améliore également votre sécurité de l'information et votre conformité.

Le point de départ est un aperçu structuré dans lequel tous les rôles de votre organisation sont enregistrés, et pour chaque rôle, toutes les applications et droits d'accès nécessaires. La manière dont vous implémentez et gérez une telle structure de rôles et de droits associés dépend de la plateforme de Gestion des Identités et des Accès (IAM) utilisée. Parfois, une matrice d'autorisation est mise en œuvre pour cela ; chez HelloID, nous utilisons des règles métier. Dans une telle règle métier, vous pouvez par exemple stipuler qu'une personne avec le rôle de 'collaborateur financier' a toujours accès au système financier.

Un avantage important des règles métier par rapport au RBAC régulier est que nous ne devons pas nous limiter uniquement aux rôles. Vous pouvez également utiliser diverses autres caractéristiques (également appelées 'attributs') et règles de processus pour déterminer les droits d'accès d'une personne. Vous pouvez par exemple inclure dans une règle que les comptes des nouveaux employés sont activés exactement un jour avant l'intégration. Les règles métier offrent donc plus de flexibilité et de possibilités. En fait, chez HelloID, vous parlez donc d'ABAC (Contrôle d'Accès Basé sur les Attributs).

Role mining pour la composition des règles métier

Mais comment pouvez-vous composer de telles règles métier ? Vous pouvez bien sûr commencer une analyse commerciale complète à partir de zéro. Dans celle-ci, vous allez cartographier toutes les fonctions et processus, y compris les applications et données nécessaires. Le problème est que cela aboutit à un processus complexe et long.

Il est beaucoup plus accessible de commencer par une analyse de role mining. Avec le role mining, vous réutilisez autant que possible les connaissances existantes. En effet, même avant d'appliquer l'autorisation basée sur les rôles, vous devez déjà attribuer des comptes et des droits d'accès à vos utilisateurs. Et même alors, vous essayez déjà de prendre en compte au mieux le rôle et les tâches de chacun. En collectant maintenant tous les comptes, droits d'accès et paramètres de groupe des utilisateurs existants dans vos systèmes informatiques et en analysant bien ces données, vous pouvez rapidement créer une première version de votre ensemble de règles métier. Vous pouvez ensuite affiner progressivement cet ensemble initial de règles. Avec une approche pragmatique du role mining, vous évitez donc une analyse commerciale longue et compliquée.

Comment fonctionne ce processus de role mining ?

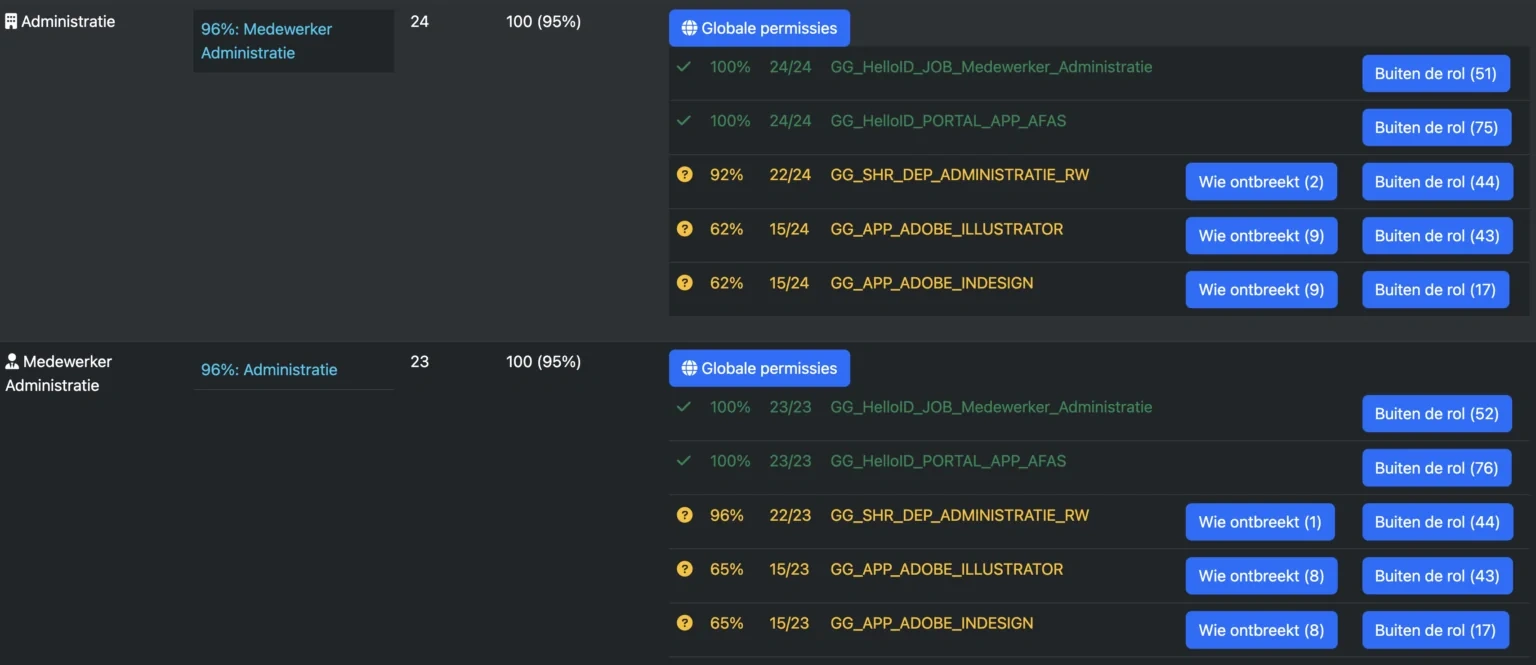

Pour ce processus itératif de role mining, Tools4ever utilise un outil de scan de role mining propriétaire. Avec nos clients, nous suivons les étapes suivantes :

Inventaire des rôles existants : Nous collectons les différents rôles tels qu'ils sont enregistrés pour les employés dans le système RH.

Inventaire des droits et/ou groupes existants : Nous collectons à partir de sources informatiques telles qu'Entra ID ou Active Directory les autorisations et groupes d'utilisateurs actuellement attribués.

Conception d'autorisation basée sur les rôles : Nous faisons correspondre les informations des deux étapes précédentes, analysons et en distillons des modèles pour créer un premier concept avec des rôles et les droits associés.

Évaluation du concept : Avec des parties prenantes telles que les responsables de département, nous recherchons des inexactitudes. Nous recherchons également des pollutions, par exemple en raison de l'accumulation de droits antérieurs. Nous ajustons le concept en conséquence.

Première base pour un modèle d'autorisation basé sur les rôles : Cette base peut déjà être utilisée opérationnellement et être progressivement développée, affinée et mise à jour en fonction de nouvelles perspectives.

Le processus de role mining est donc itératif, pratique et pragmatique. Vous commencez avec vos utilisateurs existants et leurs droits d'accès tels qu'ils sont actuellement utilisés dans votre environnement informatique. Avec notre scan de role mining, vous pouvez, avec une équipe de l'organisation, cartographier tous les rôles pertinents et les droits associés. Ensuite, nous pouvons configurer cela sous forme de règles métier dans l'environnement HelloID.

Types de role mining : bottom-up et top-down ?

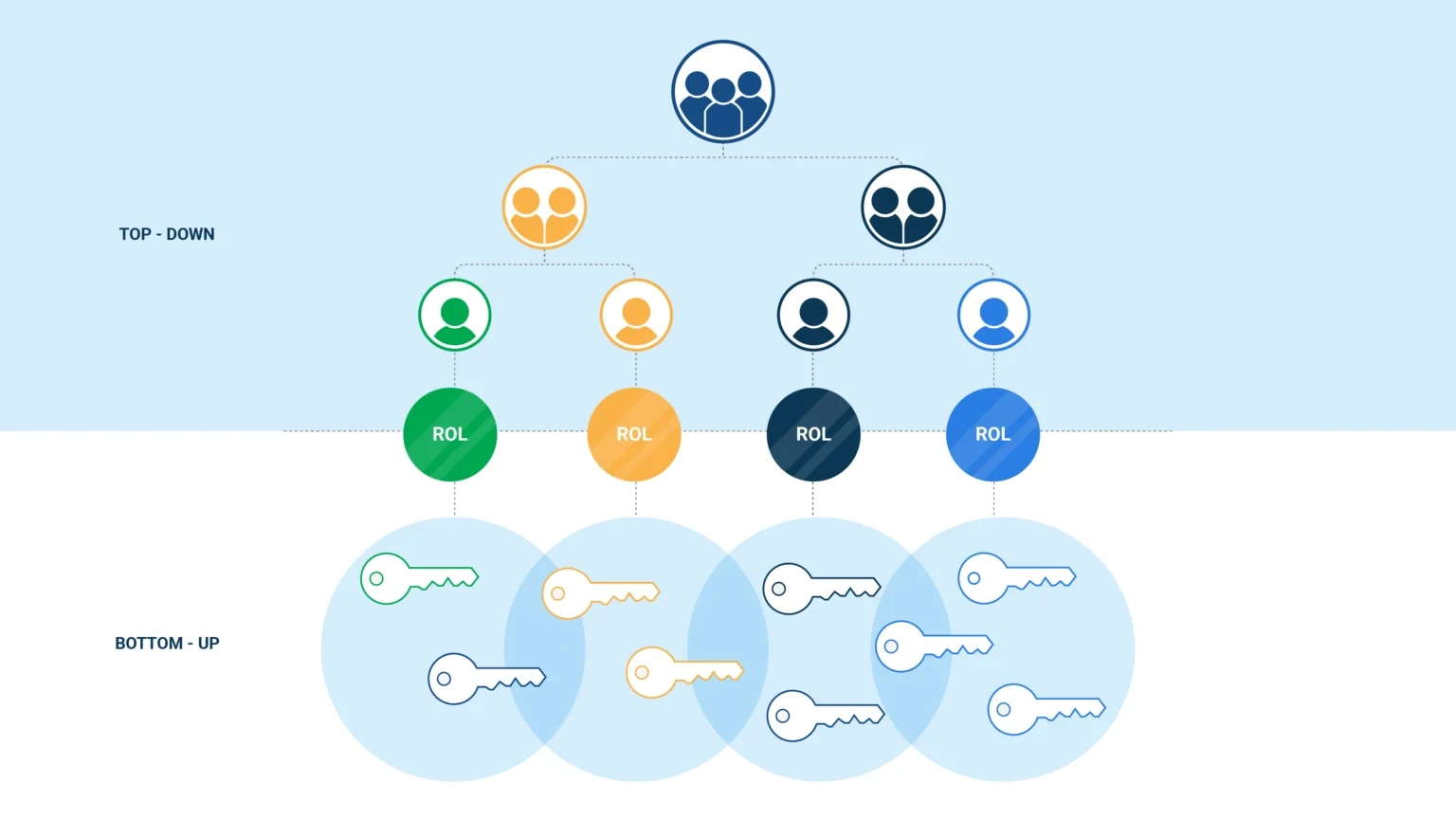

Vous rencontrez parfois les termes role mining bottom-up ou top-down. Ce sont deux approches différentes :

Role mining top-down : dans les systèmes RH modernes, en plus des informations personnelles, les accords sur le(s) département(s), la/les fonction(s) et/ou le(s) rôle(s) d'une personne sont enregistrés. Vous disposez ainsi d'une source avec tous les rôles utilisés dans une organisation.

Role mining bottom-up : Vous pouvez collecter à partir des applications et systèmes informatiques existants – tels qu'Active Directory ou Entra ID – les droits d'accès, utilisateurs et groupes d'utilisateurs actuellement attribués.

Ce qui est particulier dans l'approche de role mining de Tools4ever, c'est que nous combinons ces approches de manière optimale. Les analyses top-down et bottom-up forment ensemble les étapes 1 et 2 du processus de role mining de Tools4ever que nous avons décrit dans le paragraphe précédent. En analysant et en faisant correspondre les données top-down et bottom-up, vous pouvez développer et affiner rapidement et efficacement un premier modèle de rôles-droits.

Puis-je gérer tous les droits d'accès à l'aide de rôles ?

Le role mining est donc un outil pour implémenter l'autorisation basée sur les rôles. En même temps, une telle autorisation basée sur les rôles a aussi ses limites. Pour des rôles bien définis – comme un administrateur – vous pouvez généralement gérer les droits d'accès simplement en fonction du rôle d'une personne. Ces types de rôles sont également appelés rôles clés. Mais il y a aussi des rôles pour lesquels cela ne suffit pas. Nous donnons deux exemples :

Pour des rôles moins strictement définis, comme par exemple un chef de projet ou un développeur informatique, les droits nécessaires dépendent généralement de leur(s) projet(s) spécifique(s). Leur rôle seul ne suffit alors pas. Pour une mission, quelqu'un peut avoir besoin d'un compte Visio, tandis que pour un autre projet, il doit utiliser MS Project.

Mais même pour des rôles bien définis, il y a des exceptions. Beaucoup de gens ont, en plus de leurs tâches standard, des tâches supplémentaires ou participent temporairement à un projet. Ou ils sont également actifs en tant que membre du CHSCT ou du comité d'entreprise. Autant de raisons pour lesquelles vous avez parfois besoin de droits d'accès supplémentaires.

Si vous vouliez inclure toutes ces exceptions basées sur les rôles, vous finiriez par définir de plus en plus de rôles différents. Donc, au lieu d'un seul rôle d'administrateur, vous aurez bientôt plusieurs variantes. Ou les utilisateurs se verront attribuer des rôles supplémentaires pour diverses tâches annexes (le rôle de membre du comité d'entreprise). Dès que vous réalisez lors de votre analyse de role mining que vous allez définir des rôles qui ne s'appliquent qu'à un ou quelques utilisateurs, nous dépassons notre objectif.

Automatisation des services pour les droits d'accès optionnels

Cela signifie que vous devez avoir, en plus d'une approche basée sur les rôles, une solution pour attribuer et gérer les droits d'accès optionnels – les exceptions. Pour cela, HelloID dispose d'un module d'automatisation des services. Avec cela, vous pouvez par exemple mettre en place un portail en libre-service où les employés ou leurs managers peuvent eux-mêmes demander des droits d'application ou d'accès. Avec HelloID, vous pouvez facilement ajouter des étapes pour l'approbation en ligne d'une telle demande par le(s) manager(s) responsable(s). Vous pouvez également limiter automatiquement la durée de validité de ces droits d'accès pour éviter une accumulation inutile de droits.

Une gestion efficace des comptes et des droits nécessite donc une collaboration transparente entre d'une part le Contrôle d'Accès Basé sur les Rôles (composé à l'aide du role mining) et d'autre part l'automatisation des services pour tous les droits d'accès optionnels.

5 conseils pour le role mining

Dans un projet de role mining, il y a plusieurs points d'attention :

Dans le role mining, il s'agit surtout de ne pas en faire une analyse théorique. Dès le premier employé, une organisation a commencé à attribuer des comptes et des droits d'accès. Utilisez ces connaissances et cette expérience pour créer aussi simplement que possible votre première ébauche avec des rôles et des droits.

Travaillez de manière top-down et bottom-up. Il s'agit de faire correspondre les connaissances des employés et leurs rôles formels (enregistrés dans les systèmes RH) avec les droits d'accès effectivement attribués dans votre environnement informatique.

Dans le role mining, vos données sont presque toujours polluées. Jusqu'à la mise en œuvre du RBAC, la gestion des droits est généralement (semi)manuelle. Par conséquent, de nombreux utilisateurs ont accumulé de plus en plus de droits d'accès au fil du temps et des erreurs ont également été commises. Le nettoyage des données est donc une partie importante du role mining.

Le data mining est un processus itératif. Vous créez un concept basé sur vos données. Ce concept, vous allez le vérifier, le discuter et l'améliorer. Ainsi, vous pouvez étendre, affiner et actualiser progressivement votre modèle basé sur les rôles. Il est également judicieux de répéter régulièrement votre role mining - par exemple tous les six mois. Pas comme la première fois pour la conception mais pour identifier les écarts et les erreurs.

Tout ne peut pas être traité dans un modèle basé sur les rôles, des droits optionnels restent nécessaires. Avec une solution IAM comme HelloID, vous pouvez faire fonctionner votre autorisation basée sur les rôles en parfaite harmonie avec vos autres processus de gestion des comptes.

Meilleures pratiques de role mining et plus d'informations

Avec le role mining, nous combinons donc les données RH et les données des systèmes informatiques pour développer et implémenter rapidement et efficacement une première structure avec des rôles et des droits. Pour cela, nous utilisons nos outils de role mining HelloID. Après l'extraction technique des données, une analyse, une vérification et une concertation sont nécessaires pour développer une première base. Les points d'attention incluent, entre autres, la suppression des erreurs existantes, de la pollution et de l'accumulation inutile de droits d'accès. Les consultants en affaires de Tools4ever ont une vaste expérience dans ce domaine et vous aident dans un parcours de conseil clair et délimité. Grâce au webinaire sur le role mining vous obtenez une introduction à cette méthode qui a déjà été appliquée chez de nombreux clients pour créer rapidement un ensemble de règles métier de base.

[1] Désormais, nous utilisons principalement le terme 'rôle', mais en pratique, cela peut également concerner des fonctions et des départements.