Security assertion markup language (SAML)

SAML signifie Security Assertion Markup Language. Il s'agit de l'une des normes les plus utilisées pour l'échange de données d'authentification. SAML permet une authentification unique sécurisée. Les utilisateurs ne doivent s'authentifier qu'une seule fois, après quoi ils n'ont pas besoin de se reconnecter.

Cette methode est possible car que les applications (appelées « fournisseurs de services ») font confiance aux systèmes qui vérifient l'identité des utilisateurs (Ce que l'on appelle Fournisseur d'identité ou IDP).

SAML est l'une des normes fondamentales de nombreuses solutions de gestion fédérée des identités (FIM). La gestion fédérée des identités (FIM) est un concept dans lequel une solution d'authentification peut être utilisée dans toutes les organisations. Les autres normes FIM incluent OpenID et OAuth. Toutes ces solutions partagent deux objectifs communs:

Offrir une expérience utilisateur agréable : Un accès simple et rapide aux applications avec un seul jeu d’identifiants de connexion.

Améliorer de la sécurité : Pas de stockage séparé des informations de connexion dans des bases de données distinctes.

Pourquoi SAML ?

SAML, dans le cadre des solutions Federated Identity Management (FIM), est conçu pour rendre la vie des utilisateurs plus facile et plus sûre. Sans de telles solutions, les utilisateurs sont obligés de gérer des identifiants de connexion différents pour chaque application qu'ils utilisent, ce qui peut finalement conduire à des situations dangereuses.

Voici quelques-unes des principales raisons pour lesquelles vous devriez envisager d'utiliser SAML :

Réduction des situations à risque : Il n'est pas rare que les utilisateurs finaux écrivent leurs mots de passe sur des post-it et les stockent sous leur clavier. SAML réduit ce risque en diminuant le nombre d'identifiants de connexion que les utilisateurs doivent mémoriser et saisir.

Sécurité améliorée : SAML augmente la sécurité en réduisant le risque d'attaques de phishing et de fuites de mots de passe. Toutes les communications entre le fournisseur d'identité et le fournisseur de services sont cryptées, réduisant ainsi les risques d'interception de données.

Efficacité : SAML permet l'authentification unique (SSO), ce qui signifie que les utilisateurs n'ont besoin de se connecter qu'une seule fois pour accéder à plusieurs applications ou services. Cela fait gagner du temps et réduit la frustration des utilisateurs.

Commodité : En introduisant une solution avancée de gestion des accès telle que SAML dans votre organisation, les utilisateurs finaux bénéficient d'un accès rationalisé aux applications dont ils ont besoin au quotidien. Cela réduit les temps d'arrêt causés par des mots de passe oubliés et des comptes verrouillés.

Confidentialité : SAML peut être configuré pour partager uniquement les informations utilisateur nécessaires, protégeant ainsi la confidentialité des utilisateurs.

Flexibilité et interopérabilité : SAML est un standard ouvert, ce qui signifie qu'il peut être implémenté sur un large éventail de systèmes et d'applications, quel que soit le langage de programmation ou la plate-forme sur laquelle ils sont construits.

En bref, le protocole SAML offre une solution sécurisée, efficace et conviviale pour gérer les identités numériques et effectuer l'authentification et l'autorisation dans un environnement distribué. Il s’agit d’un élément essentiel de toute solution FIM efficace.

SAML et Confidentialité

À l’ère numérique d’aujourd’hui, la confidentialité est une préoccupation majeure. SAML joue un rôle crucial à cet égard en aidant à protéger la confidentialité des utilisateurs pendant le processus d'authentification.

SAML y parvient notamment en minimisant la quantité d'informations personnelles partagées entre le fournisseur de services (SP) et le fournisseur d'identité (IdP). Dans une transaction SAML, l'IdP envoie une assertion SAML au SP. Cette assertion contient des informations sur l'identité et le statut d'authentification de l'utilisateur, mais il n'est pas nécessaire qu'elle contienne des informations personnelles détaillées. Le SP a seulement besoin de savoir que l’utilisateur a été authentifié avec succès par l’IdP, et non de savoir qui est précisément l’utilisateur.

De plus, toutes les informations échangées dans une transaction SAML sont cryptées et signées numériquement. Cela garantit que les données ne peuvent pas être interceptées ou modifiées pendant la transmission, protégeant ainsi davantage la confidentialité et la sécurité de l'utilisateur.

Il est également important de noter que SAML peut être configuré pour se conformer à diverses lois sur la confidentialité, telles que le Règlement général sur la protection des données (RGPD) de l'Union européenne. Cela fait de SAML un choix attrayant pour les organisations soucieuses de se conformer à la législation sur la confidentialité.

En résumé, SAML offre un moyen sécurisé et respectueux de la confidentialité d'échanger des données d'authentification et d'autorisation entre différentes parties. Il aide les organisations à protéger la confidentialité de leurs utilisateurs tout en offrant simultanément une expérience d'authentification efficace et conviviale.

Comment fonctionne SAML ?

Pour bien comprendre le fonctionnement de SAML, nous commencerons par explorer le concept de fournisseur SAML. Un fournisseur SAML est tout serveur impliqué dans l'authentification et l'autorisation d'un utilisateur lors d'une requête SAML. Il existe deux types de fournisseurs SAML: Les fournisseurs de services (SP) et les fournisseurs d'identité (IdP).

Les fournisseurs de services (SP) sont les systèmes et applications que les utilisateurs utilisent tout au long de la journée. Sans SSO, chaque système devrait conserver sa propre base de données d’identifiants de connexion. Plus vous utilisez d’applications, plus vous devez mémoriser et gérer des identifiants de connexion diversifiés.

Avec l’avènement des normes SSO comme SAML, les utilisateurs n’ont plus besoin de mémoriser tous les différents mots de passe. Il leur suffit de se connecter une seule fois à leur IdP pour ensuite accéder à leurs applications préférées. À partir de ce moment, l'authentification est automatique et transparente pour l'utilisateur.

Un fournisseur d'identité (IdP) est le système qui effectue l'authentification des utilisateurs. Il s'agit de l'emplacement central où les informations de connexion sont réellement stockées et validées. Une fois qu'un utilisateur se connecte à son IdP, il a accès à ses applications compatibles SSO. Différents IdP sont disponibles sur le marché. Souvent, (Azure) AD est utilisé comme IdP, mais HelloID peut également être déployé.

La conversation qui a lieu entre l'identité et les fournisseurs de services se fait via un message nommé Assertion. Il s'agit d'un document XML créé par l'IdP et vérifié par le SP. Il contient tous les détails pertinents sur l'utilisateur final : identifiant unique, nom et tout attribut supplémentaire pouvant être requis par le SP.

Toutes les assertions sont signées avec un certificat X.509 par l'IdP. Le SP dispose d'une copie de « l'empreinte digitale » du certificat, qui est utilisée pour vérifier l'authenticité de l'assertion. Cela empêche tout accès non autorisé.

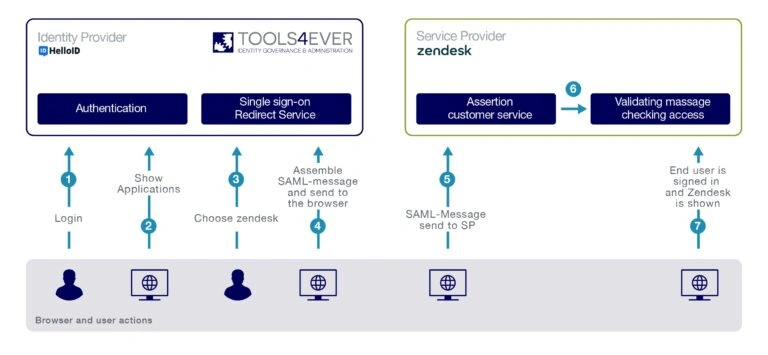

Explication de l'authentification SAML – Comment ça marche en pratique ?

Le processus d'authentification SAML démarre lorsqu'un utilisateur tente d'accéder à un service, tel qu'une application Web. Ce service est appelé fournisseur de services (SP). Le SP envoie une demande à une autre entité, le fournisseur d'identité (IdP), pour vérifier l'identité de l'utilisateur.

Illustrons cela avec un exemple concret où HelloID agit en tant qu'IdP et TOPdesk en tant que SP :

L'utilisateur se connecte au portail HelloID (IdP) avec une combinaison de nom d'utilisateur et de mot de passe. D'autres formes d'authentification sont également possibles.

HelloID montre à l'utilisateur un aperçu des applications.

L'utilisateur clique sur TOPdesk (SP).

HelloID crée un message SAML pour effectuer l'authentification sur TOPdesk. HelloID signe et/ou chiffre le message à l'aide d'un certificat.

Le message SAML est envoyé à TOPdesk.

TOPdesk vérifie le message SAML à l'aide d'un certificat et vérifie l'accès.

L'utilisateur est connecté à TOPdesk sans avoir besoin d'une page de connexion.

L’ensemble de ce processus est transparent et transparent pour l’utilisateur. Plus important encore, SAML offre un moyen sécurisé et efficace de gérer et de partager des identités dans un environnement distribué. SAML peut être utilisé dans des scénarios beaucoup plus complexes, avec plusieurs SP et IdP, et avec des types d'assertions plus avancés contenant des informations plus détaillées.

Alternatives à SAML

Bien que SAML soit un choix populaire pour gérer l’authentification unique (SSO) et l’identité fédérée, il existe également d’autres technologies offrant des fonctionnalités similaires. Voici quelques-unes des alternatives les plus courantes à SAML:

OpenID Connect : Il s'agit d'un standard ouvert utilisé pour authentifier les utilisateurs de bout en bout, permettant de fédérer les identités sur différents domaines. OpenID Connect est basé sur le protocole OAuth 2.0 et utilise des jetons Web JSON (JWT) pour échanger des revendications.

OAuth 2.0 : Bien qu'il soit souvent utilisé conjointement avec OpenID Connect pour l'authentification, OAuth 2.0 est principalement utilisé pour l'accès autorisé aux API. Il permet à un utilisateur de donner à une application l'accès à ses informations auprès d'un autre fournisseur de services, sans partager ses identifiants de connexion.

WS-Federation: Il s'agit d'un protocole utilisé pour l'identité fédérée et basé sur les spécifications WS-* (Web Services). Il est souvent utilisé dans les environnements Microsoft et est intégré à des produits tels que Active Directory Federation Services (ADFS).

LDAP (Lightweight Directory Access Protocol) : bien qu'il ne s'agisse pas d'un protocole d'identité fédérée, LDAP est souvent utilisé pour stocker et rechercher des informations dans un service d'annuaire, telles que des noms d'utilisateur et des mots de passe. Il peut être utilisé en combinaison avec d'autres technologies pour mettre en œuvre le SSO.

Chacune de ces alternatives présente ses propres avantages et inconvénients, et le meilleur choix dépend des besoins spécifiques et des circonstances de votre organisation. Il est important de déterminer quel protocole correspond le mieux à vos exigences techniques, à vos besoins de sécurité, ainsi qu'aux compétences et connaissances de votre équipe informatique.

Logiciel cloud HelloID Livres blancs HelloID

Vous n'êtes pas encore client de Tools4ever mais vous êtes curieux de connaître les possibilités?

Prenez rendez-vous