Gestion des Identités et des Accès (GIA)

IAM - Qu’est-ce que la Gestion des Identités et des Accès ?

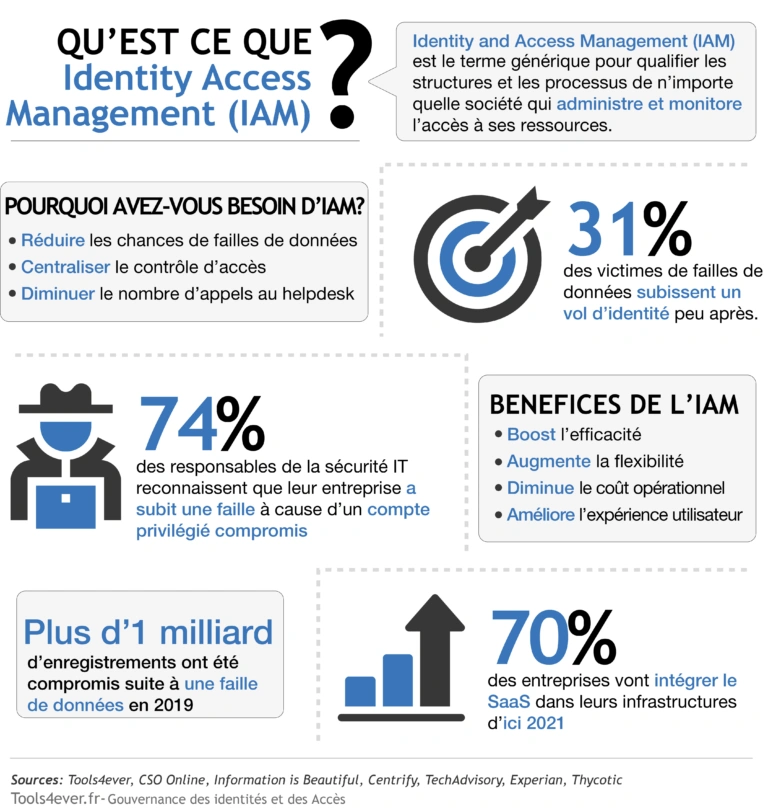

Le terme Identity & Access Management (IAM) décrit tous les processus au sein d'une organisation visant à gérer les utilisateurs, les autorisations et les accès au sein du réseau numérique de votre organisation. Il s'agit, d'une part, de valider l'identité des utilisateurs et, d'autre part, de définir précisément les droits d'accès et les procédures qui permettent aux utilisateurs d'accéder aux données et aux applications de l'entreprise.

Sur cette page de notre base de connaissances, vous trouverez des informations sur l'IAM, le rôle de la technologie IAM et les éléments à prendre en compte lors du choix d'une solution IAM appropriée.

Aperçu complet : Comprenez la définition et l'importance de la gestion des identités et des accès (IAM) pour gérer les identités utilisateurs et les droits d'accès dans une organisation.

Composants clés : Découvrez les éléments essentiels de l'IAM, notamment la gestion du cycle de vie des identités, la gestion des permissions et le contrôle d'accès.

Sécurité et conformité : Apprenez comment l'IAM renforce les mesures de sécurité, réduit les risques et garantit la conformité avec des réglementations comme le RGPD.

Vous cherchez une solution IAM ?

Découvrez notre solution IAM HelloIDla Gestion des utilisateurs et des droits d'accès au sein d'une organisation

L'IAM est indispensable dans le paysage numérique actuel. Un très grand nombre de systèmes et de données de l'entreprise sont accessibles numériquement. Pour assurer la sécurité de ces actifs numériques, un contrôle adéquat des identités et des accès est d'une importance cruciale.

En outre, les systèmes numériques sont fortement interconnectés. Cela signifie, par exemple, que si un attaquant pénètre dans une organisation, il peut, dans le pire des cas, avoir accès à des données et à des applications très diverses. Avec un processus IAM adéquat, vous empêchez cela, entre autres, en vérifiant l'identité et les droits d'accès des utilisateurs dans chaque application et à toutes les données auxquelles ils souhaitent accéder.

Pourquoi l'IAM est essentiel pour la sécurité des systèmes et des données de l'entreprise ?

Diverses raisons font qu'aujourd'hui l'utilisation d'une solution d'IAM devient une nécessité absolue. Pensez à la réduction des risques de sécurité, mais aussi à la conformité avec la législation en vigueur. Nous vous présentons ces principales raisons :

Renforcer la sécurité et réduire les risques

Traditionnellement, de nombreux systèmes d'entreprise étaient accessibles à tous les utilisateurs. Mais ce n'est plus le cas aujourd'hui. L'impact d'une violation de données peut être important, non seulement pour les utilisateurs, mais aussi pour les entreprises concernées.

Avec l'IAM, vous élevez la sécurité numérique au sein de votre organisation à un niveau supérieur. En vérifiant en permanence l'identité ET les droits d'accès des utilisateurs, vous vous assurez que seuls les utilisateurs autorisés ont accès à des actifs numériques spécifiques. C'est important, car cela réduit considérablement les risques. Avec l'IAM, vous vous assurez que les utilisateurs peuvent accéder aux informations et aux systèmes dont ils ont besoin, mais qu'ils n'ont jamais plus d'accès que ce qui est strictement nécessaire.

Respecter les exigences en matière de conformité et de réglementation

Prendre des mesures adéquates en matière de cybersécurité est également crucial pour se conformer aux lois et réglementations. Un exemple bien connu est le règlement général sur la protection des données (RGPD), qui stipule, entre autres, que les données à caractère personnel doivent être sécurisées de manière adéquate.

En pratique, cela signifie que les organisations doivent utiliser des techniques modernes pour sécuriser les données personnelles, l'autorité de protection des données soulignant explicitement la gestion de l'accès.

Améliorer l'efficacité et l'expérience des utilisateurs

L'utilisation de mots de passe uniques pour chaque compte est un bon conseil bien connu. Toutefois, cette mesure a pour effet secondaire indésirable d'obliger les utilisateurs à se souvenir d'un grand nombre de mots de passe, ce qui nuit à l'expérience et à l'efficacité des utilisateurs. L'IAM offre également une solution dans ce domaine. Ainsi, une solution IAM garantit que les utilisateurs ont accès à toutes les applications et à tous les systèmes de l'entreprise dont ils ont besoin, de manière conviviale et efficace. Et ce, sans devoir se connecter à plusieurs reprises. Avec l'IAM, vous combinez un contrôle optimal de l'identité et de l'accès avec une approche conviviale qui élève le niveau de productivité.

Les principaux composants de l'IAM

L'IAM se compose de plusieurs éléments essentiels. Nous allons examiner les différents composants.

La gestion du cycle de vie des identités

Un membre de l'organization n'est jamais statique et évolue donc en permanence. Par exemple, les employés peuvent quitter l'entreprise pour diverses raisons, telles que la retraite ou le départ vers une autre organisation. Dans le même temps, de nouveaux employés peuvent rejoindre l'entreprise ou les rôles des employés au sein de votre organisation peuvent changer. En pratique, cela signifie que les identités au sein de votre organisation subissent un cycle de vie, également connu sous le nom de cycle de vie de l'identité.

Dans le cadre d'une solution IAM, vous gérez ce cycle de vie. En pratique, cela signifie notamment que vous adaptez en permanence les identités que vous utilisez au sein de votre organisation à l'évolution de votre personnel.

La gestion des autorisations

La gestion des autorisations joue un rôle crucial dans l'IAM. Elle implique le processus par lequel les utilisateurs se voient attribuer des droits spécifiques pour accéder à des données, des applications d'entreprise et des systèmes spécifiques.

Tout comme les identités au sein de votre organisation, les autorisations sont en constante évolution pour diverses raisons. Il se peut que vous passiez à une nouvelle application, que vous créiez de nouveaux rôles nécessitant de nouvelles autorisations, ou que de nouvelles connaissances exigent des autorisations différentes.

La gestion des accès

Les employés travaillent souvent avec un large éventail d'applications et de systèmes. Comme indiqué précédemment, il est conseillé d'utiliser un mot de passe unique pour chaque service ou application.

Cette approche offre des avantages considérables en matière de sécurité et évite, entre autres, que la fuite des données de connexion d'un service, par exemple, ne permette à des personnes malveillantes d'accéder à d'autres services et applications.

En revanche, cette approche peut nuire à l'efficacité. Ainsi, les employés doivent se souvenir d'un grand nombre de mots de passe uniques, alors que pour des raisons de sécurité, ils ne peuvent pas les noter sur un Post-It.

La gestion des accès - également appelée « access management » - est donc une composante essentielle de l'IAM. Une solution de gestion des accès peut apporter beaucoup de confort aux utilisateurs, améliorant ainsi considérablement l'efficacité. Une gestion adéquate des accès garantit que les utilisateurs ne doivent se connecter qu'une seule fois pour accéder à toutes les applications, tous les systèmes et toutes les données dont ils ont besoin.

La solution permet de sécuriser de manière optimale l'accès des utilisateurs, sans qu'ils ne subissent de désagréments. Les avantages sont nombreux. Ainsi, les employés ne doivent plus se souvenir d'un grand nombre de mots de passe uniques, ils peuvent travailler plus efficacement et vous élevez la sécurité de votre organisation à un niveau supérieur.

Audit et rapports

En ce qui concerne la législation telle que la RGPD, il est non seulement important que vous sécurisiez vos systèmes et vos données de manière optimale, mais aussi que vous puissiez le démontrer. Ainsi, les organisations doivent être en mesure de démontrer que leurs processus sont conçus conformément aux lois et réglementations. En outre, toutes les actions effectuées par les utilisateurs doivent être traçables. Il faut non seulement savoir quelles actions ont été effectuées, mais aussi quels utilisateurs les ont réalisées.

Cela est possible grâce aux audits et aux rapports. Une solution IAM adéquate offre donc des possibilités étendues pour la rédaction de rapports et la réalisation d'audits. Un exemple est notre solution IAM HelloID, qui offre cette possibilité grâce à son module "Service Automation". Ce module garantit que tous les processus de demande et d'approbation peuvent être suivis correctement.

La solution vous fournit aisément les preuves qui vous permettront de démontrer que vous respectez les normes en vigueur dans le domaine de la sécurité de l'information.

Les piliers de l'IAM

L'IAM se compose de plusieurs piliers : L'identification, l'authentification et l'autorisation. Dans ce paragraphe, nous allons approfondir ces différents piliers.

Identification

L'identification constitue la première partie du processus d'accès IAM. Grâce à l'identification, vous vous assurez qu'un système, un fournisseur de services ou une organisation peut déterminer votre identité. Une entité telle qu'un utilisateur, une application ou un appareil fait ainsi connaître son identité numérique.Authentification

L'authentification est la deuxième étape du processus d'accès IAM. Ce terme comprend les processus et les mécanismes que nous utilisons pour vérifier l'identité d'une entité. Au cours de cette étape, vous vérifiez donc si l'identité numérique fournie par une entité correspond aux données dont vous avez connaissance, afin de pouvoir en valider son authenticité.Autorisation

L'autorisation constitue la troisième étape du processus d'accès IAM. Dans ce processus, les rôles et les droits sont essentiels. Cette étape détermine donc ce à quoi les utilisateurs ont accès. Une fois qu'un utilisateur s'est identifié et que son identité a été authentifiée, l'étape d'autorisation garantit que les entités ont accès aux systèmes ou aux données souhaitées.

Quelle est la différence entre la gestion des identités et la gestion des acccès ?

La gestion des identités (IdM) et la gestion des accès (AM) sont deux termes qui sont souvent mentionnés dans le même souffle lorsqu'il s'agit de gérer les identités numériques au sein des organisations. Bien qu'ils soient étroitement liés et souvent utilisés comme synonymes, ils jouent chacun leur propre rôle crucial dans la sécurité informatique et les processus d'entreprise. Nous explorons ci-dessous les nuances entre ces deux concepts et leur interaction.

Gestion de l'identité

La gestion de l'identité (IdM) constitue le fondement de l'identité numérique, en se concentrant sur la gestion des identités des utilisateurs et des droits d'accès. Elle garantit que chaque identité est unique au sein du système et traite de ce que ces utilisateurs sont autorisés à faire une fois que leur identité a été établie et vérifiée. Ce processus comprend la création, la gestion et la suppression progressive des comptes d'utilisateurs, l'attribution des attributs nécessaires pour reconnaître et vérifier l'utilisateur, et l'attribution des droits d'accès qui déterminent les applications et les informations auxquelles l'utilisateur a accès.

Gestion des accès

La gestion des accès (AM), considérée comme la deuxième partie du puzzle IAM, se concentre sur la gestion de l'authentification des utilisateurs au sein d'une organisation. Alors que la gestion des identités se concentre sur l'exactitude et la gestion des identités des utilisateurs et sur ce à quoi ils ont droit, la gestion des accès garantit que les utilisateurs ont accès aux bonnes données, au bon moment et pour les bonnes raisons.

Les deux processus sont donc essentiellement différents. Par exemple, si vous imposez des exigences strictes en matière d'authentification des utilisateurs, cela ne signifie pas nécessairement que vous imposez également des exigences strictes en matière d'autorisation.

Le rôle de l'IAM dans le cadre d'une stratégie de sécurité plus large

L'IAM est une méthode de sécurité qui présente de nombreuses synergies avec d'autres mesures de sécurité. Idéalement, l'IAM est également intégré dans votre stratégie de sécurité plus large. Nous présentons plusieurs exemples de mesures de sécurité qui s'intègrent parfaitement à l'IAM :

Zéro confiance

La confiance zéro est un principe développé en 2010 par John Kindervag. L'idée de base est la suivante : Ne jamais faire confiance, toujours vérifier ». En pratique, cela signifie que l'on ne présume plus de l'existence d'un réseau interne sécurisé, une idée qui a longtemps été au cœur de la sécurité informatique.

Avec la confiance zéro, vous ne faites confiance à personne. Vous procédez par segmentation, en divisant le réseau en plusieurs petits réseaux sécurisés, par exemple. Vous donnez ensuite aux utilisateurs l'accès à certaines parties de votre réseau, mais (presque) jamais à l'ensemble du réseau.

Selon le National Cyber Security Centre (NCSC), l'authentification et l'autorisation jouent un rôle central dans le cadre de la confiance zéro. Ces concepts jouent également un rôle indispensable dans l'IAM. Il n'est donc pas surprenant que l'IAM et la confiance zéro soient étroitement liés et synergiques.

Le moindre privilège

Avec le principe du moindre privilège, les utilisateurs ont un accès aussi limité que possible aux informations et aux systèmes. Vous limitez l'accès aux données et aux applications dont les utilisateurs ont réellement besoin pour effectuer leur travail. L'accès à tous les autres systèmes est bloqué de manière standard.

Le principe du moindre privilège contribue de manière significative à l'amélioration de la sécurité de votre organisation. Par exemple, si des personnes malveillantes s'emparent inopinément des données de connexion d'un employé, elles n'auront accès, dans le pire des cas, qu'aux données et aux systèmes accessibles à cet utilisateur, tandis que tous les autres systèmes resteront protégés. Vous limitez ainsi la surface d'exposition, c'est à dire, les dommages causés par une cyberattaque.

L'IAM a de nombreuses synergies avec le principe du moindre privilège. Ainsi, avec l'aide d'une politique IAM adéquate, vous vous assurez que les utilisateurs n'ont accès qu'aux systèmes et aux données dont ils ont réellement besoin.

Cela signifie non seulement que vous adaptez précisément les droits aux utilisateurs individuels ou aux groupes d'utilisateurs, mais aussi que vous révoquez le plus rapidement possible les droits dont les utilisateurs n'ont plus besoin. L'IAM peut donc constituer la base technique sur laquelle vous construisez votre politique de moindre privilège.

Authentification unique (SSO)

L'authentification unique est une méthode d'authentification qui vous permet de donner aux utilisateurs un accès facile et sécurisé à tous les systèmes dont ils ont besoin pour leur travail. En règle générale, les utilisateurs ne doivent se connecter qu'une seule fois, après quoi ils ont accès à plusieurs systèmes et sources d'information.

Cette approche présente d'importants avantages. Ainsi, les employés peuvent utiliser des mots de passe uniques et forts pour chaque application et système, sans avoir à se souvenir d'une série de mots de passe.

L'IAM se connecte de manière transparente au SSO. Ainsi, avec une politique IAM adéquate, vous pouvez déterminer avec précision les autorisations attribuées à un utilisateur et, par conséquent, les systèmes auxquels il a accès. Le SSO est l'une des méthodes d'authentification, qui est un élément essentiel de l'IAM.

Quels sont les critères à prendre en compte lors du choix d'une solution IAM ?

Lors du choix de la bonne solution IAM, plusieurs facteurs doivent être pris en compte. Par exemple, il est très important que la solution que vous choisissez soit conviviale. De cette manière, vous pouvez démarrer rapidement et efficacement et éviter que la solution IAM n'entraîne une complexité supplémentaire.

Dans l'idéal, le fournisseur offre une assistance étendue au cas où vous seriez bloqué ou auriez des questions à poser. Un interlocuteur local qui peut s'adresser à vous dans votre langue peut être un grand avantage.

Il convient également de prêter une attention particulière aux systèmes source et cible pris en charge par la solution.

Exemple : Choix entre une solution IDaaS (Cloud) et une solution "on Premises" pour une entreprise en croissance

Imaginez que vous êtes une entreprise technologique en pleine croissance avec un mélange d'applications internes et d'applications basées sur le cloud. Vous disposez d'une petite équipe informatique déjà surchargée par la gestion de l'infrastructure existante et le soutien de la croissance de l'entreprise.

Dans ce cas, une solution IDaaS comme HelloID peut être une option intéressante. Avec l'IDaaS, vous n'avez pas besoin d'investir dans du matériel ou des logiciels supplémentaires, et vous n'avez pas à vous soucier de la maintenance de l'infrastructure IAM. Cela peut soulager votre équipe informatique et lui permettre de se concentrer sur d'autres tâches importantes.

HelloID offre une sécurité maximale grâce à des audits réguliers réalisés par Deloitte Risk Services, ce qui est d'une importance cruciale pour une entreprise technologique traitant des données sensibles.

Les solutions IAM les plus courantes

Les personnes qui souhaitent se lancer dans la gestion des identités et des accès se rendront rapidement compte que le paysage des solutions de gestion des identités et des accès est très vaste ; il existe de nombreux outils de gestion des identités et des accès populaires. Parmi les exemples, citons SolarWinds Access Rights Manager, Oracle Identity Cloud Service, IBM Security Identity and Access Assurance, SailPoint IdentityIQ et Ping Identity.

Tools4ever propose HelloID, une solution IAM moderne et sécurisée. Cette solution répond à toutes vos questions en matière d'IAM. Elle aide votre organisation à se conformer aux lois et réglementations de plus en plus strictes en matière d'audits et de sécurité. En outre, la solution est rapide à mettre en œuvre, notamment parce que HelloID est une solution cloud et que la mise en œuvre ne nécessite pas une adaptation de l'organisation. Les investissements requis pour HelloID sont donc limités.

Un avantage important de HelloID est que la solution IAM est fabriquée aux Pays-Bas. Cela signifie, entre autres, que la solution est entièrement conforme aux lois et réglementations en vigueur dans l'Union européenne (UE). Notre équipe repartie en France, en Espagne, au Royaume Uni et en Allemagne dispose d'une connaissance approfondie du terrain et garantit des lignes de communication courtes et des points de contact directs. Elle peut ainsi vous assister de manière optimale dans votre langue.

Indispensable pour une sécurité optimale

L'IAM est un élément indispensable d'une sécurité numérique optimale. Grâce à cette technologie, vous pouvez contrôler avec précision quel utilisateur a accès à quels systèmes et à quelles données. Elle garantit également que votre organisation est en parfaite conformité avec les lois et réglementations en vigueur, ce que vous pouvez également démontrer de manière simple et transparente au moyen de rapports.

Vous êtes curieux de connaître les possibilités de HelloID et vous souhaitez expérimenter la solution en pratique ? Réservez une démonstration dès maintenant !

Vous n'êtes pas encore client de Tools4ever mais vous êtes curieux de connaître les possibilités offertes ?

Prenez rendez-vousArticles associés

- Access Management - Connectez plusieurs fournisseurs d'identité (IDP) sans prise de tête

- Access Management- Par où commencer?

- Une connexion directe pour gérer vos comptes ?

- Service Automation – Audit

- Service Automation - Tests et journalisation

- Sécuriser vos informations et accès grâce à l’intelligence artificielle

- Service Automation - Tâches planifiées

- Smart RBAC : comment éviter l'explosion des rôles

- Service Automation – Workflows

- Service Automation - Produits