CAS D'USAGE

Conformité et audit simplifiés

Des processus de gestion des comptes et des droits d'accès spécifiquement élaborés pour assurer une conformité transparente aux normes de sécurité de l'information et de protection de la vie privée.

Comment démontrer efficacement la conformité dans un environnement IT complexe et en constante évolution ?

Dans les organisations comptant parfois des centaines ou des milliers d’utilisateurs, des dizaines d’applications et de sources de données, la gestion des comptes et droits d’accès individuels représente un défi complexe. Comment aborder ce défi de manière à garantir et à démontrer simplement la conformité avec les directives actuelles de sécurité de l’information ?

Sécurité pilotée par l'identité, avec le zero trust comme principe de base.

Avec sa gestion automatisée et entièrement basée sur les rôles des comptes et des droits, la plateforme HelloID est conforme au concept du « moindre privilège ». Ce principe est au cœur des directives modernes de sécurité de l’information. Associé à une gestion automatisée des exceptions, un audit trail complet et des capacités étendues de rapport, HelloID est facilement auditable et démontre clairement sa conformité.

Gestion des comptes automatisée et alignée sur les objectifs de l'entreprise

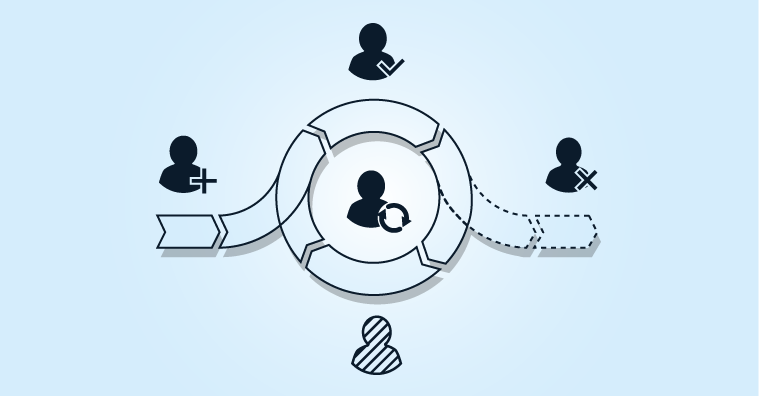

- Le cycle de vie du compte, intégration, évolution, sortie, est entièrement automatisé et piloté par les systèmes de l’entreprise.

- À la fin du contrat de travail, les comptes sont automatiquement désactivés (et prêts à être supprimés), éliminant ainsi tout risque de fuite de données due à des comptes actifs oubliés.

- Les droits d’accès sont gérés en fonction du rôle de chaque utilisateur.

- Les ajustements de droits dus à des changements organisationnels sont facilement gérés en modifiant les règles métier.

Gestion automatisée des exceptions

- Processus automatisé de demande pour des droits d’accès supplémentaires et/ou temporaires.

- Processus d’approbation configurables garantissant la séparation des rôles pour chaque type de demande de droits.

- Durée réglable pour les demandes afin d’éviter l’accumulation indésirable de droits.

Monitoring

- Les tentatives d’accès aux systèmes et données sont centralisées, consignées et peuvent être rapidement analysées pour la création de rapports et audits.

- Rapports de tous les droits d’accès accordés, détaillés par utilisateurs/groupes, départements, rôles, etc.

- Vue d’ensemble des Règles Métier appliquées et de leurs modifications.

- Rapports sur les demandes de droits, incluant les demandeurs et les évaluateurs.

Fonctionnalités

Comment réalisons-nous une gestion des identités et des accès conforme et auditable

7 étapes pouvant être configurées avec des solutions low-code ou no-code

- Système source: Intégration d’HelloID avec des systèmes sources tels que le système RH, SIS et/ou systèmes de planification. Les modifications dans les données sources sont ainsi automatiquement prises en compte dans HelloID.

- Personnes: Conversion des données sur les personnes/rôles des systèmes sources en une représentation commune dans HelloID à l’aide de la fonction « identity vault ».

- Règles métier: Définition des règles qui déterminent quels types de comptes et droits d’accès sont attribués à quels rôles, et dans quelles conditions.

- Systèmes cibles: Liaison d’HelloID avec des applications on-prem et/ou cloud. Cette étape peut se faire progressivement pour chaque application.

- Processus de service: Automatisation des processus, y compris les workflows d’approbation en ligne et l’activation dans les systèmes cibles. Ceci peut être configuré étape par étape pour chaque processus.

- Gestion des accès: En coordination avec, par exemple, Active Directory, mise en place de procédures d’accès telles que le Single Sign-On (SSO) et l’Authentification Multi-Facteurs (MFA).

- Rapports et audit: Configuration de rapports standards et spécifiques au client, ainsi que des fonctions de monitoring pour les analyses et audits.

Questions fréquemment posées

La norme ISO 27001 est largement appliquée pour la sécurité de l’information. Elle vise à établir un plan de sécurité de l’information basé sur l’évaluation des risques, maintenu à jour grâce au processus Plan, Do, Check, Act (PDCA). Il existe également des normes spécifiques à certains secteurs, telles que la SSI (Sécurité des systèmes d’information) et la NEN 7510 (Sécurité de l’information dans le secteur de la santé). La SIS et la NEN 7510 s’appuient sur l’ISO 27001 mais l’approfondissent avec des lignes directrices et recommandations spécifiques à ces secteurs.

HelloID utilise une gestion automatisée des comptes et des droits basée sur les rôles qui respecte le concept du « moindre privilège », un principe fondamental des directives modernes de sécurité de l’information. De plus, les audits trails détaillés et les capacités de reporting rendent la conformité de votre organisation facilement auditable et démontrable.

Pas directement, mais la RGPD (Règlement Général sur la Protection des Données) impacte significativement la sécurité de l’information. La RGPD est une loi sur la protection de la vie privée et a un champ d’application plus large que la seule sécurité de l’information. Elle établit pour les organisations et les individus les règles sur les données personnelles des citoyens qu’ils peuvent collecter et comment les utiliser. Elle impose également des règles strictes sur la manière de sécuriser ces données personnelles pour prévenir les fuites de données. Des directives comme l’ISO 27001, la SIS et la NEN 7510 aident à respecter les exigences de la RGPD.

Lorsqu’un employé quitte l’organisation, son compte utilisateur est automatiquement révoqué par HelloID, éliminant ainsi les risques de fuites de données dues à des comptes actifs oubliés. Ce processus est automatiquement piloté par des systèmes d’entreprise tels que le système RH.

HelloID dispose d’un processus de demande automatisé pour les droits d’accès supplémentaires et/ou temporaires. Ce processus est configurable et utilise des processus d’approbation pour garantir la séparation des rôles. De plus, une durée ajustable peut être définie pour les demandes exceptionnelles afin d’éviter l’accumulation indésirable de droits.