Blog

Découvrez les dernières tendances et développements en matière de gestion des identités et des accès et retrouvez nos idées et notre expertise inspirantes sur notre blog.

- Sécurité et conformité

Trois conseils pour gérer l'accès à vos données et applications en toute sécurité !

9 mars 2020

- Sécurité et conformité

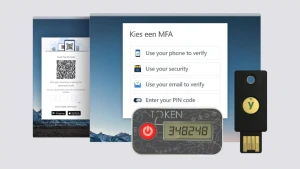

Authentification à deux facteurs, quelles sont les options?

9 mars 2020

- Produit et technologie

Les trois principaux avantages d'une solution IAM

9 mars 2020

- Produit et technologie

5 raisons pour lesquelles les organisations de santé devraient envisager une solution de Gestion des identités et des accès (IAM)

18 février 2020

- iam,

- am,

- sso

Se connecter uniquement avec un mot de passe n'est pas suffisant.

27 janvier 2020

- Produit et technologie

5 points sur la gestion des identités et des accès

17 décembre 2019

- Produit et technologie

Contrôle d’accès basé sur les rôles en 4 étapes

30 avril 2015

- Sécurité et conformité

La réinitialisation du mot de passe en libre-service fait gagner un temps précieux au Support Informatique

2 avril 2015

- Produit et technologie

Synchroniser Active Directory avec Office 365 : attention !

1 décembre 2014

- sso

Déployer le Single Sign-On sans modifier le schéma Active Directory et sans installer de connecteurs LDAP!!!

14 août 2014

- Produit et technologie

4 conseils et mesures simples pour améliorer vos processus informatiques

12 mars 2014

- iam

Optimiser la Gestion des Groupes de Sécurité Active Directory avec des outils

27 juin 2013

- sso

Implémenter le SSO avec SAP pour une connexion simplifiée

20 juin 2013

- sso

Se connecter à une application via l'Active Directory sans connecteur LDAP

13 juin 2013

- sso,

- pcm,

- pwd

L’évolution d’une Suite d’Identity Management – Enterprise SSO Manager

29 avril 2013

- iam

Les faux-pas à éviter sur la route de l’Identity Management

29 avril 2013

- iam

Optimiser la gestion des comptes utilisateurs pour dans écoles

29 avril 2013

- rbac

Les clés de réussite d’un projet RBAC

29 avril 2013

- pcm

Mots de passe complexes : sécurité ou contrainte ?

29 avril 2013

- iam

Automatiser la gestion des comptes IT au sortir du SIRH

29 avril 2013

- iam

Les Mairies utilisent UMRA pour la gestion de leur AD

29 avril 2013

- iam

IAM : Comment calculer le ROI

29 avril 2013

- rbac

Introduction à la methode RBAC Premiers pas dans la gestion des accès basée sur des rôles | Identity-Management.fr

29 avril 2013

- iam

Un Portail en libre-service pour toutes les demandes informatiques

29 avril 2013

- Produit et technologie

Du RBAC au CBAC, contrôle d’accès basé sur les revendications

24 avril 2013

- iam

SOX et la Gestion des Accès

25 mars 2013

- iam

UMRA contrôle les sessions d’examens des étudiants

25 mars 2013

- sso,

- iam,

- pwd

Trois idées pour réduire la charge de travail des services de support informatique

25 mars 2013

- iam

Une solution de gestion des identités peut-elle sauver des vies ?

25 mars 2013

- iam

Audit de vos droits d’accès NTFS

25 mars 2013